Configuring the Access Point for the First Time

This chapter describes how to configure basic

settings on the wireless device for the first time. The contents of this

chapter are similar to the instructions in the quick start guide that

shipped with the wireless device. You can configure all the settings

described in this chapter using the CLI, but it might be simplest to

browse to the wireless device web-browser interface to complete the

initial configuration and then use the CLI to enter additional settings

for a more detailed configuration.

This chapter contains these sections:

Note  In this release, the access point radio interfaces are disabled by default.

In this release, the access point radio interfaces are disabled by default.

Before You Start

Before you install the wireless device, make

sure you are using a computer connected to the same network as the

wireless device, and obtain the following information from your network

administrator:

• A system name for the wireless device

A system name for the wireless device

• The case-sensitive wireless service set identifier (SSID) for your radio network

The case-sensitive wireless service set identifier (SSID) for your radio network

• If the wireless device is not on the same subnet as your PC, a default gateway address and subnet mask

If the wireless device is not on the same subnet as your PC, a default gateway address and subnet mask

• A Simple Network Management Protocol (SNMP) community name and the SNMP file attribute (if SNMP is in use)

A Simple Network Management Protocol (SNMP) community name and the SNMP file attribute (if SNMP is in use)

Resetting the Device to Default Settings

If you need to start over during the initial setup process, you can reset the access point to factory default settings.Resetting to Default Settings Using the MODE Button

Resetting to Default Settings Using the GUI

Resetting to Default Settings Using the CLI

Caution

You should never delete any of the system files prior to resetting defaults or reloading software.

You should never delete any of the system files prior to resetting defaults or reloading software.

If you want to reset the access point to its default settings and a static IP address, use the write erase or erase /all nvram command. If you want to erase everything including the static IP address, in addition to the above commands, use the erase and erase boot static-ipaddr static-ipmask command.

From the privileged EXEC mode, you can reset

the access point/bridge configuration to factory default values using

the CLI by following these steps:

Step 1  Enter erase nvram: to erase all NVRAM files including the startup configuration.

Enter erase nvram: to erase all NVRAM files including the startup configuration.

Note  The erase nvram command does not erase a static IP address.

The erase nvram command does not erase a static IP address.

Step 2  Follow the step below to erase a static IP address and subnet mask. Otherwise, go to step 3.

Follow the step below to erase a static IP address and subnet mask. Otherwise, go to step 3.

a.  Enter write default-config.

Enter write default-config.

Step 3  Enter Y when the following CLI message displays: Erasing the nvram filesystem will remove all configuration files! Continue? [confirm].

Enter Y when the following CLI message displays: Erasing the nvram filesystem will remove all configuration files! Continue? [confirm].

Step 4  Enter reload when the following CLI message displays: Erase of nvram: complete. This command reloads the operating system.

Enter reload when the following CLI message displays: Erase of nvram: complete. This command reloads the operating system.

Step 5  Enter Y when the following CLI message displays: Proceed with reload? [confirm].

Enter Y when the following CLI message displays: Proceed with reload? [confirm].

Caution

Do

not interrupt the boot process to avoid damaging the configuration

file. Wait until the access point/bridge Install Mode LED begins to

blink green before continuing with CLI configuration changes. You can

also see the following CLI message when the load process has finished:

Line protocal on Interface Dot11Radio0, changed state to up.

Do

not interrupt the boot process to avoid damaging the configuration

file. Wait until the access point/bridge Install Mode LED begins to

blink green before continuing with CLI configuration changes. You can

also see the following CLI message when the load process has finished:

Line protocal on Interface Dot11Radio0, changed state to up.

Step 6  After

the access point/bridge reboots, you can reconfigure the access point

by using the Web-browser interface if you previously assigned a static

IP address, or the CLI if you did not.

After

the access point/bridge reboots, you can reconfigure the access point

by using the Web-browser interface if you previously assigned a static

IP address, or the CLI if you did not.

The access point is configured with the factory

default values including the IP address (set to receive an IP address

using DHCP). To obtain the access point/bridge's new IP address, you can

use the show interface bvi1 CLI command.

The 1300 series access point/bridge assumes a

radio network role of a root access point. To configure it as a bridge,

you must manually place it in install mode in order to align the

antennas and establish a link. To establish the link you must have two

access point/bridges configured in the install mode. In the install

mode, one access point/bridge must be configured as a root bridge and

the other a non-root bridge. To facilitate the configuration, an

automatic option is available when the access point/bridge is in the

install mode. After the wireless link is established and the bridge

antennas are aligned, you take both access point/bridges out of install

mode and place them on your LAN as root and non-root bridges.

Note  "Resetting the Device to Default Settings" sectionIf xon/xoff flow control does not work, use no flow control.

"Resetting the Device to Default Settings" sectionIf xon/xoff flow control does not work, use no flow control.

Step 7  When connected, press enter or type en to access the command prompt. Pressing enter takes you to the user exec mode. entering en prompts you for a password, then takes you to the privileged exec mode. The default password is Cisco and is case-sensitive.

When connected, press enter or type en to access the command prompt. Pressing enter takes you to the user exec mode. entering en prompts you for a password, then takes you to the privileged exec mode. The default password is Cisco and is case-sensitive.

Note  If xon/xoff flow control does not work, use no flow control.

If xon/xoff flow control does not work, use no flow control.

Step 8  When connected, press enter or type en to access the command prompt. Pressing enter takes you to the user exec mode. Entering en prompts you for a password, then takes you to the privileged exec mode. The default password is Cisco and is case-sensitive.

When connected, press enter or type en to access the command prompt. Pressing enter takes you to the user exec mode. Entering en prompts you for a password, then takes you to the privileged exec mode. The default password is Cisco and is case-sensitive.

Note  When your configuration changes are completed, you must remove the serial cable from the access point.

When your configuration changes are completed, you must remove the serial cable from the access point.

Connecting to the 1300 Series Access Point/Bridge Locally

If you need to configure the access

point/bridge locally (without connecting the access point/bridge to a

wired LAN), you can connect a PC to the Ethernet port on the long-reach

power injector using a Category 5 Ethernet cable. You can use a local

connection to the power injector's Ethernet port much as you would use a

serial port connection.

Note  You

do not need a special crossover cable to connect your PC to the power

injector; you can use either a straight-through cable or a crossover

cable.

You

do not need a special crossover cable to connect your PC to the power

injector; you can use either a straight-through cable or a crossover

cable.

Follow these steps to connect to the bridge locally:

Step 1  Make

sure that the PC you intend to use is configured to obtain an IP

address automatically, or manually assign it an IP address within the

same subnet as the access point/bridge IP address. For example, if you

assigned the access point/bridge an IP address of 10.0.0.1, assign the

PC an IP address of 10.0.0.20.

Make

sure that the PC you intend to use is configured to obtain an IP

address automatically, or manually assign it an IP address within the

same subnet as the access point/bridge IP address. For example, if you

assigned the access point/bridge an IP address of 10.0.0.1, assign the

PC an IP address of 10.0.0.20.

Step 2  With

the power cable disconnected from the power injector, connect your PC

to the power injector using a Category 5 Ethernet cable. You can use

either a crossover cable or a straight-through cable.

With

the power cable disconnected from the power injector, connect your PC

to the power injector using a Category 5 Ethernet cable. You can use

either a crossover cable or a straight-through cable.

Note  Communication

takes place between the power injector and the access point/bridge

using Ethernet Port 0. Do not attempt to change any of the Ethernet Port

0 settings.

Communication

takes place between the power injector and the access point/bridge

using Ethernet Port 0. Do not attempt to change any of the Ethernet Port

0 settings.

Step 3  Connect the power injector to the access point/bridge using dual coaxial cables.

Connect the power injector to the access point/bridge using dual coaxial cables.

Step 4  Connect the power injector power cable and power up the access point/bridge.

Connect the power injector power cable and power up the access point/bridge.

Step 5  Follow the steps in the "Assigning Basic Settings" section. If you make a mistake and need to start over, follow the steps in the "Resetting the Device to Default Settings" procedure.

Follow the steps in the "Assigning Basic Settings" section. If you make a mistake and need to start over, follow the steps in the "Resetting the Device to Default Settings" procedure.

Step 6  After

configuring the access point/bridge, remove the Ethernet cable from

your PC and connect the power injector to your wired LAN.

After

configuring the access point/bridge, remove the Ethernet cable from

your PC and connect the power injector to your wired LAN.

Note  When

you connect your PC to the access point/bridge or reconnect your PC to

the wired LAN, you might need to release and renew the IP address on the

PC. On most PCs, you can perform a release and renew by rebooting your

PC or by entering ipconfig /release and ipconfig /renew commands in a command prompt window. Consult your PC operating instructions for detailed instructions.

When

you connect your PC to the access point/bridge or reconnect your PC to

the wired LAN, you might need to release and renew the IP address on the

PC. On most PCs, you can perform a release and renew by rebooting your

PC or by entering ipconfig /release and ipconfig /renew commands in a command prompt window. Consult your PC operating instructions for detailed instructions.

Default Radio Settings

Beginning with Cisco IOS Release 12.3(8)JA,

access point radios are disabled and no default SSID is assigned. This

was done in order to prevent unauthorized users to access a customer's

wireless network through an access point having a default SSID and no

security settings. You must create an SSID before you can enable the

access point radio interfaces.

See Chapter 6 "Configuring Radio Settings" for additional information.

Assigning Basic Settings

After you determine or assign the wireless

device IP address, you can browse to the wireless device Express Setup

page and perform an initial configuration:

Step 1  Open

your Internet browser. The wireless device web-browser interface is

compatible with Microsoft Internet Explorer version 6.0, and with

Netscape version 7.0.

Open

your Internet browser. The wireless device web-browser interface is

compatible with Microsoft Internet Explorer version 6.0, and with

Netscape version 7.0.

Step 2  Enter the wireless device IP address in the browser address line and press Enter. An Enter Network Password screen appears.

Enter the wireless device IP address in the browser address line and press Enter. An Enter Network Password screen appears.

Step 3  Press Tab to bypass the Username field and advance to the Password field.

Press Tab to bypass the Username field and advance to the Password field.

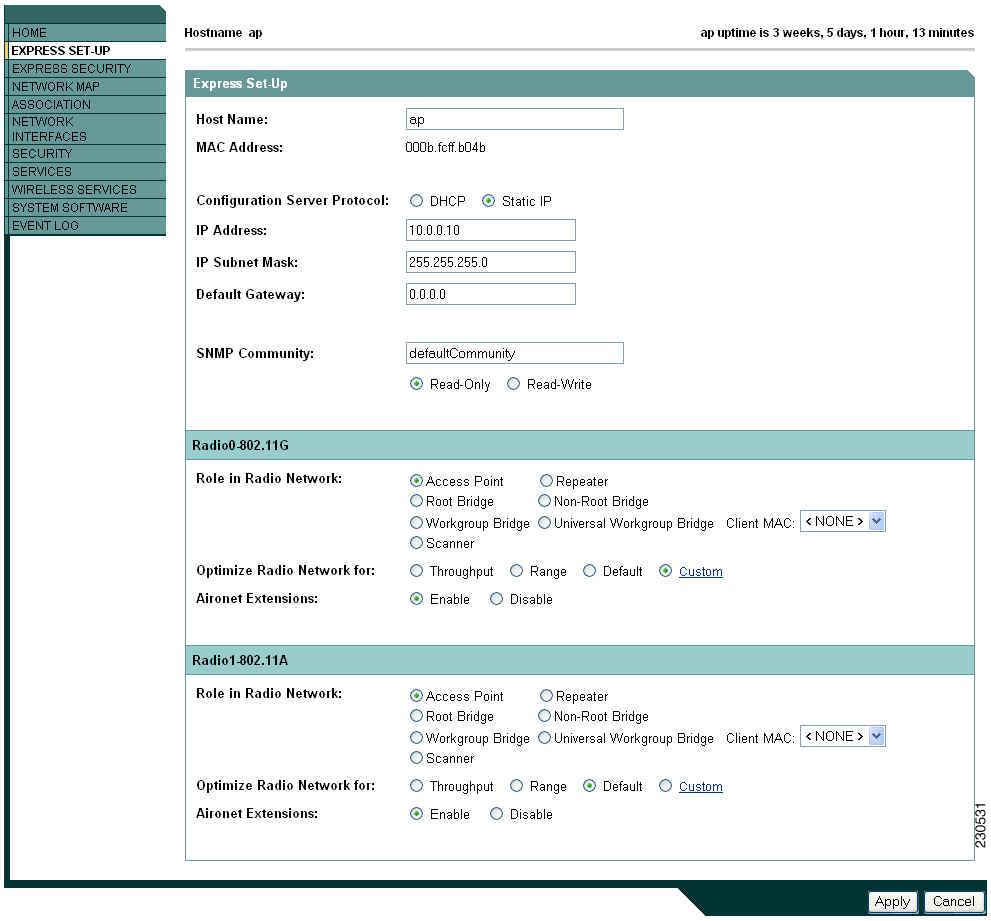

Step 4  Enter the case-sensitive password Cisco and press Enter. Your page may differ depending on the access point model you are using. The Express Setup screen appears. Figure 4-1 and Figure 4-2

shows the Express Setup page for the 1100 series access points. Your

pages may differ depending on the access point model you are using.

Enter the case-sensitive password Cisco and press Enter. Your page may differ depending on the access point model you are using. The Express Setup screen appears. Figure 4-1 and Figure 4-2

shows the Express Setup page for the 1100 series access points. Your

pages may differ depending on the access point model you are using.

Figure 4-1 Express Setup Page for 1100 Series Access Points

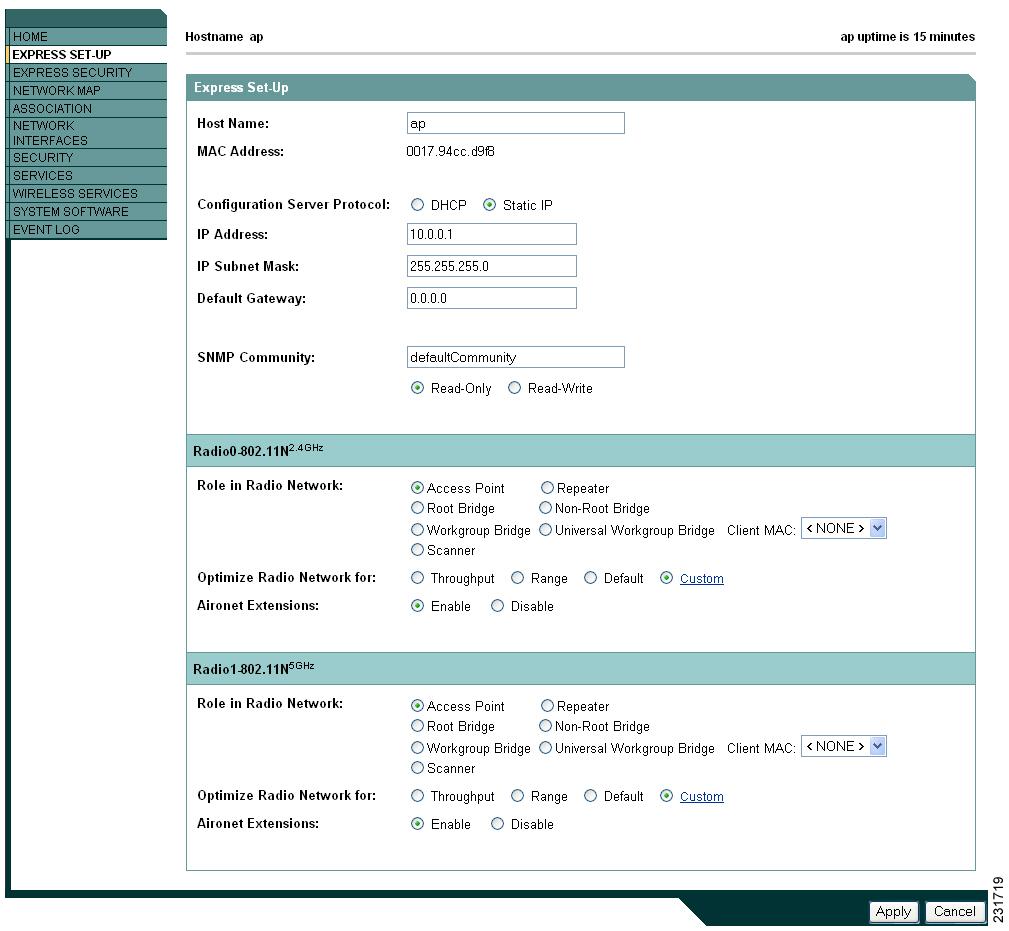

Figure 4-2 Express Setup Page for 1130, 1200, and 1240 Series Access Points

Note  Figure 4-2

shows the Express Setup page for an 1130 series access point. The 1200

series is similar, but does not support the universal workgroup bridge

role.

Figure 4-2

shows the Express Setup page for an 1130 series access point. The 1200

series is similar, but does not support the universal workgroup bridge

role.

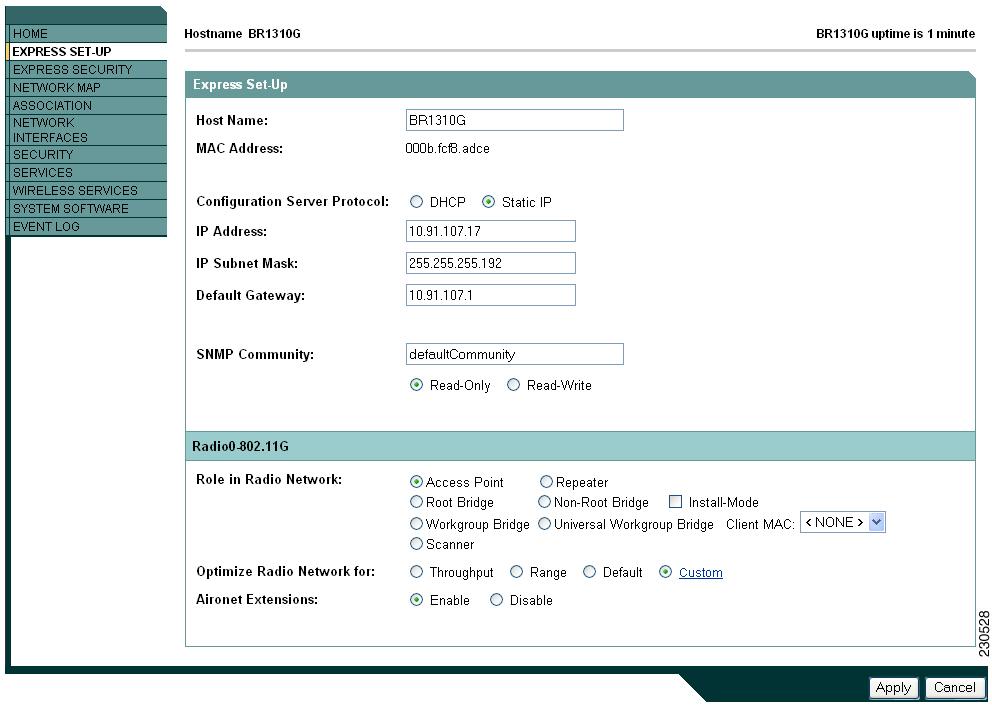

Figure 4-3 Express Setup Page for the 1250 Series Access Point

Figure 4-4 Express Setup Page for the 1300 Series Access Point/Bridge

Step 5  Enter the configuration settings you obtained from your system administrator. The configurable settings include:

Enter the configuration settings you obtained from your system administrator. The configurable settings include:

•

– Repeater—A

non-root device; accepts associations from clients and bridges wireless

traffic from the clients to root access point connected to the wireless

LAN. This setting can be applied to any access point.

Repeater—A

non-root device; accepts associations from clients and bridges wireless

traffic from the clients to root access point connected to the wireless

LAN. This setting can be applied to any access point.

– Root Bridge—Establishes

a link with a non-root bridge. In this mode, the device also accepts

associations from clients. This setting is available only for the 1200

and 1240 series access points.

Root Bridge—Establishes

a link with a non-root bridge. In this mode, the device also accepts

associations from clients. This setting is available only for the 1200

and 1240 series access points.

– Non-Root Bridge—In

this mode, the device establishes a link with a root bridge. This

setting is available only for the 1200 and 1240 series access points.

Non-Root Bridge—In

this mode, the device establishes a link with a root bridge. This

setting is available only for the 1200 and 1240 series access points.

– Install Mode—Places

the 1300 series access point/bridge in auto installation mode so you

can align and adjust a bridge link for optimum efficiency.

Install Mode—Places

the 1300 series access point/bridge in auto installation mode so you

can align and adjust a bridge link for optimum efficiency.

– Workgroup Bridge—Emulates

a Cisco Aironet 350 Series Workgroup Bridge. In the Workgroup bridge

mode, the access point functions as a client device that associates with

a Cisco Aironet access point or bridge. A wokgroup bridge can have a

maximum of 254 clients, presuming that no other wireless clients are

associated to the root bridge or access point. This setting is available

for the 1100, 1200, and 1300 series access points.

Workgroup Bridge—Emulates

a Cisco Aironet 350 Series Workgroup Bridge. In the Workgroup bridge

mode, the access point functions as a client device that associates with

a Cisco Aironet access point or bridge. A wokgroup bridge can have a

maximum of 254 clients, presuming that no other wireless clients are

associated to the root bridge or access point. This setting is available

for the 1100, 1200, and 1300 series access points.

– Universal Workgroup Bridge—Configures

the access point as a workgroup bridge capable of associating with

non-Cisco access points. This setting is available on 1130, and 1240

series access points and 1300 series access point/bridges.

Universal Workgroup Bridge—Configures

the access point as a workgroup bridge capable of associating with

non-Cisco access points. This setting is available on 1130, and 1240

series access points and 1300 series access point/bridges.

– Client MAC:—The Ethernet MAC address of the client connected to the universal workgroup bridge.

Client MAC:—The Ethernet MAC address of the client connected to the universal workgroup bridge.

– Scanner—Functions

as a network monitoring device. In the Scanner mode, the access point

does not accept associations from clients. It continuously scans and

reports wireless traffic it detects from other wireless devices on the

wireless LAN. All access points can be configured as a scanner.

Scanner—Functions

as a network monitoring device. In the Scanner mode, the access point

does not accept associations from clients. It continuously scans and

reports wireless traffic it detects from other wireless devices on the

wireless LAN. All access points can be configured as a scanner.

• Optimize Radio Network for—Use

this setting to select either preconfigured settings for the wireless

device radio or customized settings for the wireless device radio.

Optimize Radio Network for—Use

this setting to select either preconfigured settings for the wireless

device radio or customized settings for the wireless device radio.

– Throughput—Maximizes the data volume handled by the wireless device, but might reduce its range.

Throughput—Maximizes the data volume handled by the wireless device, but might reduce its range.

– Range—Maximizes the wireless device range but might reduce throughput.

Range—Maximizes the wireless device range but might reduce throughput.

– Default—Sets the default values for the access point.

Default—Sets the default values for the access point.

– Custom—The wireless device uses the settings you enter on the Network Interfaces. Clicking Custom takes you to the Network Interfaces:

Custom—The wireless device uses the settings you enter on the Network Interfaces. Clicking Custom takes you to the Network Interfaces:

Radio-802.11b Settings page.

Radio-802.11b Settings page.

Radio-802.11n Settings page (1250).

Radio-802.11n Settings page (1250)

Radio-802.11b Settings page.

Radio-802.11b Settings page.

Radio-802.11n Settings page (1250).

Radio-802.11n Settings page (1250)

• Aironet Extensions—Enable this setting if there are only Cisco devices on your wireless LAN.

Aironet Extensions—Enable this setting if there are only Cisco devices on your wireless LAN.

Step 6  Click Apply to save your settings.

Click Apply to save your settings.

Step 7  Click Network Interfaces to browse to the Network Interfaces Summary page.

Click Network Interfaces to browse to the Network Interfaces Summary page.

Step 8  Click the radio interface to browse to the Network Interfaces: Radio Status page.

Click the radio interface to browse to the Network Interfaces: Radio Status page.

Step 9  Click the Settings tab to browse to the Settings page for the radio interface.

Click the Settings tab to browse to the Settings page for the radio interface.

Step 10  Click Enable to enable the radio.

Click Enable to enable the radio.

Step 11  Click Apply.

Click Apply.

Your wireless device is now running but

probably requires additional configuring to conform to your network

operational and security requirements. Consult the chapters in this

manual for the information you need to complete the configuration.

Default Settings on the Express Setup Page

Table 4-1 lists the default settings for the settings on the Express Setup page.

|

Setting

|

Default

|

|---|---|

Host Name

|

ap

|

Optimize Radio Network for

|

Throughput

|

Aironet Extensions

|

Enable

|

Configuring Basic Security Settings

After you assign basic settings to the wireless

device, you must configure security settings to prevent unauthorized

access to your network. Because it is a radio device, the wireless

device can communicate beyond the physical boundaries of your worksite.

Just as you use the Express Setup page to

assign basic settings, you can use the Express Security page to create

unique SSIDs and assign one of four security types to them. Figure 4-5 shows a typical Express Security page.

Figure 4-5 Express Security Page

The Express Security page helps you configure

basic security settings. You can use the web-browser interface main

Security pages to configure more advanced security settings.

Understanding Express Security Settings

SSIDs that you create appear in the SSID table

at the bottom of the page. You can create up to 16 SSIDs on the wireless

device. On dual-radio wireless devices, the SSIDs that you create are

enabled on both radio interfaces.

Note  In

Cisco IOS Release 12.4(10b)JA and 12.3(8)JEC, there is no default SSID.

You must configure an SSID before client devices can associate to the

access point.

In

Cisco IOS Release 12.4(10b)JA and 12.3(8)JEC, there is no default SSID.

You must configure an SSID before client devices can associate to the

access point.

The SSID can consist of up to 32 alphanumeric, case-sensitive, characters.

The first character can not contain the following characters:

• Exclamation point (!)

Exclamation point (!)

• Pound sign (#)

Pound sign (#)

• Semicolon (;)

Semicolon (;)

The following characters are invalid and cannot be used in an SSID:

• Plus sign (+)

Plus sign (+)

• Right bracket (])

Right bracket (])

• Front slash (/)

Front slash (/)

• Quotation mark (")

Quotation mark (")

• Tab

Tab

• Trailing spaces

Trailing spaces

Using VLANs

If you use VLANs on your wireless LAN and

assign SSIDs to VLANs, you can create multiple SSIDs using any of the

four security settings on the Express Security page. However, if you do

not use VLANs on your wireless LAN, the security options that you can

assign to SSIDs are limited because on the Express Security page

encryption settings and authentication types are linked. Without VLANs,

encryption settings (WEP and ciphers) apply to an interface, such as the

2.4-GHz radio, and you cannot use more than one encryption setting on

an interface. For example, when you create an SSID with static WEP with

VLANs disabled, you cannot create additional SSIDs with WPA

authentication because they use different encryption settings. If you

find that the security setting for an SSID conflicts with another SSID,

you can delete one or more SSIDs to eliminate the conflict.

Express Security Types

Table 4-2 describes the four security types that you can assign to an SSID.

Express Security Limitations

Because the Express Security page is designed

for simple configuration of basic security, the options available are a

subset of the wireless device security capabilities. Keep these

limitations in mind when using the Express Security page:

• If the No VLAN option is selected, the static WEP key can be configured once. If you select Enable VLAN, the static WEP key should be disabled.

If the No VLAN option is selected, the static WEP key can be configured once. If you select Enable VLAN, the static WEP key should be disabled.

• You cannot edit SSIDs. However, you can delete SSIDs and re-create them.

You cannot edit SSIDs. However, you can delete SSIDs and re-create them.

• You

cannot assign SSIDs to specific radio interfaces. The SSIDs that you

create are enabled on all radio interfaces. To assign SSIDs to specific

radio interfaces, use the Security SSID Manager page.

You

cannot assign SSIDs to specific radio interfaces. The SSIDs that you

create are enabled on all radio interfaces. To assign SSIDs to specific

radio interfaces, use the Security SSID Manager page.

• You

cannot configure multiple authentication servers. To configure multiple

authentication servers, use the Security Server Manager page.

You

cannot configure multiple authentication servers. To configure multiple

authentication servers, use the Security Server Manager page.

• You cannot configure multiple WEP keys. To configure multiple WEP keys, use the Security Encryption Manager page.

You cannot configure multiple WEP keys. To configure multiple WEP keys, use the Security Encryption Manager page.

• You

cannot assign an SSID to a VLAN that is already configured on the

wireless device. To assign an SSID to an existing VLAN, use the Security

SSID Manager page.

You

cannot assign an SSID to a VLAN that is already configured on the

wireless device. To assign an SSID to an existing VLAN, use the Security

SSID Manager page.

• You

cannot configure combinations of authentication types on the same SSID

(for example, MAC address authentication and EAP authentication). To

configure combinations of authentication types, use the Security SSID

Manager page.

You

cannot configure combinations of authentication types on the same SSID

(for example, MAC address authentication and EAP authentication). To

configure combinations of authentication types, use the Security SSID

Manager page.

Using the Express Security Page

Follow these steps to create an SSID using the Express Security page:

Step 1  Type the SSID in the SSID entry field. The SSID can contain up to 32 alphanumeric characters.

Type the SSID in the SSID entry field. The SSID can contain up to 32 alphanumeric characters.

Step 2  To

broadcast the SSID in the wireless device beacon, check the Broadcast

SSID in Beacon check box. When you broadcast the SSID, devices that do

not specify an SSID can associate to the wireless device. This is a

useful option for an SSID used by guests or by client devices in a

public space. If you do not broadcast the SSID, client devices cannot

associate to the wireless device unless their SSID matches this SSID.

Only one SSID can be included in the wireless device beacon.

To

broadcast the SSID in the wireless device beacon, check the Broadcast

SSID in Beacon check box. When you broadcast the SSID, devices that do

not specify an SSID can associate to the wireless device. This is a

useful option for an SSID used by guests or by client devices in a

public space. If you do not broadcast the SSID, client devices cannot

associate to the wireless device unless their SSID matches this SSID.

Only one SSID can be included in the wireless device beacon.

Step 3  (Optional)

Check the Enable VLAN ID check box and enter a VLAN number (1 through

4095) to assign the SSID to a VLAN. You cannot assign an SSID to an

existing VLAN.

(Optional)

Check the Enable VLAN ID check box and enter a VLAN number (1 through

4095) to assign the SSID to a VLAN. You cannot assign an SSID to an

existing VLAN.

Step 4  (Optional) Check the Native VLAN check box to mark the VLAN as the native VLAN.

(Optional) Check the Native VLAN check box to mark the VLAN as the native VLAN.

Step 5  Select

the security setting for the SSID. The settings are listed in order of

robustness, from No Security to WPA, which is the most secure setting.

If you select EAP Authentication or WPA, enter the IP address and shared

secret for the authentication server on your network.

Select

the security setting for the SSID. The settings are listed in order of

robustness, from No Security to WPA, which is the most secure setting.

If you select EAP Authentication or WPA, enter the IP address and shared

secret for the authentication server on your network.

Note  If you do not use VLANs on your wireless LAN, the security options that you can assign to multiple SSIDs are limited. See the "Using VLANs" section for details.

If you do not use VLANs on your wireless LAN, the security options that you can assign to multiple SSIDs are limited. See the "Using VLANs" section for details.

Step 6  Click Apply. The SSID appears in the SSID table at the bottom of the page.

Click Apply. The SSID appears in the SSID table at the bottom of the page.

CLI Configuration Examples

The examples in this section show the CLI

commands that are equivalent to creating SSIDs using each security type

on the Express Security page. This section contains these example

configurations:

Example: No Security

This example shows part of the configuration that results from using the Express Security page to create an SSID called no_security_ssid, including the SSID in the beacon, assigning it to VLAN 10, and selecting VLAN 10 as the native VLAN:

!

dot11 ssid no_security_ssid

authentication open

vlan 10

!

interface Dot11Radio0.10

encapsulation dot1Q 10 native

no ip route-cache

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

bridge-group 1 spanning-disabled

!

interface Dot11Radio1

no ip address

no ip route-cache

!

ssid no_security_ssid

!

speed basic-6.0 9.0 basic-12.0 18.0 basic-24.0 36.0 48.0 54.0

rts threshold 2312

station-role root

!

interface Dot11Radio1.10

encapsulation dot1Q 10 native

no ip route-cache

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

bridge-group 1 spanning-disabled

Example: Static WEP

This example shows part of the configuration that results from using the Express Security page to create an SSID called static_wep_ssid, excluding the SSID from the beacon, assigning the SSID to VLAN 20, selecting 3 as the key slot, and entering a 128-bit key:

ssid static_wep_ssid

vlan 20

authentication open

!

interface Dot11Radio0

no ip address

no ip route-cache

!

encryption vlan 20 key 3 size 128bit 7 FFD518A21653687A4251AEE1230C transmit-key

encryption vlan 20 mode wep mandatory

!

speed basic-1.0 basic-2.0 basic-5.5 basic-11.0

rts threshold 2312

station-role root

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

bridge-group 1 spanning-disabled

ssid statuc_wep_ssid

!

interface Dot11Radio0.20

encapsulation dot1Q 20

no ip route-cache

bridge-group 20

bridge-group 20 subscriber-loop-control

bridge-group 20 block-unknown-source

no bridge-group 20 source-learning

no bridge-group 20 unicast-flooding

bridge-group 20 spanning-disabled

!

interface Dot11Radio1

no ip address

no ip route-cache

!

encryption vlan 20 key 3 size 128bit 7 741F07447BA1D4382450CB68F37A transmit-key

encryption vlan 20 mode wep mandatory

!

ssid static_wep_ssid

!

speed basic-6.0 9.0 basic-12.0 18.0 basic-24.0 36.0 48.0 54.0

rts threshold 2312

station-role root

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

bridge-group 1 spanning-disabled

!

interface Dot11Radio1.20

encapsulation dot1Q 20

no ip route-cache

bridge-group 20

bridge-group 20 subscriber-loop-control

bridge-group 20 block-unknown-source

no bridge-group 20 source-learning

no bridge-group 20 unicast-flooding

bridge-group 20 spanning-disabled

Note  The

following warning message appears if your radio clients are using

EAP-FAST and you don't include open authentication with EAP as part of

the configuration:

The

following warning message appears if your radio clients are using

EAP-FAST and you don't include open authentication with EAP as part of

the configuration:

SSID CONFIG WARNING: [SSID]: If radio clients are using EAP-FAST, AUTH OPEN with EAP should also be configured.

SSID CONFIG WARNING: [SSID]: If radio clients are using EAP-FAST, AUTH OPEN with EAP should also be configured.

vlan 30

authentication open eap eap_methods

authentication network-eap eap_methods

!

!

!

Figure 4-6 Power Options on the System Software: System Configuration Page

dot11 extension power native Command

When enabled, the dot11 extension power native

shifts the power tables the radio uses from the IEEE 802.11 tables to

the native power tables. The radio derives the values for this table

from the NativePowerTable and NativePowerSupportedTable of the

CISCO-DOT11-1F-MIB. The Native Power tables were designed specifically

to configure powers as low as -1dBm for Cisco Aironet radios that

support these levels.

Configuring the 802.1X Supplicant

Traditionally, the dot1x authenticator/client

relationship has always been a network device and a PC client

respectively, as it was the PC user that had to authenticate to gain

access to the network. However, wireless networks introduce unique

challenges to the traditional authenticator/client relationship. First,

access points can be placed in public places, inviting the possibility

that they could be unplugged and their network connection used by an

outsider. Second, when a repeater access point is incorporated into a

wireless network, the repeater access point must authenticate to the

root access point in the same way as a client does.

Note  The

802.1X supplicant is available on 1130AG, 1240AG, 1250, and 1300 series

access points. It is not available on 1100 and 1200 series access

points.

The

802.1X supplicant is available on 1130AG, 1240AG, 1250, and 1300 series

access points. It is not available on 1100 and 1200 series access

points.

The supplicant is configured in two phases:

• Create and configure a credentials profile

Create and configure a credentials profile

• Apply the credentials to an interface or SSID

Apply the credentials to an interface or SSID

You can complete the phases in any order, but they must be completed before the supplicant becomes operational.

Creating a Credentials Profile

Beginning in privileged EXEC mode, follow these steps to create an 802.1X credentials profile:

Use the no form of the dot1x credentials command to negate a parameter.

The following example creates a credentials profile named test with the username Cisco and a the unencrypted password Cisco:

ap1240AG>enable

Password:xxxxxxx

ap1240AG#config terminal

Enter configuration commands, one per line. End with CTRL-Z.

ap1240AG(config)# dot1x credentials test

ap1240AG(config-dot1x-creden)#username Cisco

ap1240AG(config-dot1x-creden)#password Cisco

ap1240AG(config-dot1x-creden)#exit

ap1240AG(config)#

Applying the Credentials to an Interface or SSID

Credential profiles are applied to an interface or an SSID in the same way.

Applying the Credentials Profile to the Wired Port

Beginning in the privileged EXEC mode, follow these steps to apply the credentials to the access point's wired port:

The following example applies the credentials profile test to the access point's Fast Ethernet port:

ap1240AG>enable

Password:xxxxxxx

ap1240AG#config terminal

Enter configuration commands, one per line. End with CTRL-Z.

ap1240AG(config)#interface fa0

ap1240AG(config-if)#dot1x credentials test

ap1240AG(config-if)#end

ap1240AG#

Applying the Credentials Profile to an SSID Used For the Uplink

If you have a repeater access point in your

wireless network and are using the 802.1X supplicant on the root access

point, you must apply the 802.1X supplicant credentials to the SSID the

repeater uses to associate with and authenticate to the root access

point.

Beginning in the privileged EXEC mode, follow these steps to apply the credentials to an SSID used for the uplink:

The following example applys the credentials profile test to the ssid testap1 on a repeater access point.

repeater-ap>enable

Password:xxxxxxx

repeater-ap#config terminal

Enter configuration commands, one per line. End with CTRL-Z.

repeater-ap(config-if)#dot11 ssid testap1

repeater-ap(config-ssid)#dot1x credentials test

repeater-ap(config-ssid)#end

repeater-ap(config)

Mengkonfigurasi Access Point untuk Pertama Kalinya

Bab ini menjelaskan cara mengkonfigurasi pengaturan dasar pada perangkat nirkabel untuk pertama kalinya. Isi bab ini mirip dengan petunjuk di panduan cepat yang dikirimkan dengan perangkat nirkabel. Anda dapat mengkonfigurasi semua pengaturan yang diuraikan dalam bab ini menggunakan CLI, tapi mungkin akan sederhana untuk browse ke perangkat nirkabel antarmuka web browser untuk menyelesaikan konfigurasi awal dan kemudian menggunakan CLI untuk memasukkan pengaturan tambahan untuk konfigurasi yang lebih lengkap.

Bab ini berisi berbagai topik berikut:

• Sebelum Anda mulai

• Menghubungkan ke 1300 Series Access Point / Bridge Lokal

• Pengaturan Default Radio

• Menetapkan Pengaturan Dasar

• Konfigurasi 802.1X Supplicant

Catatan Dalam rilis ini, antarmuka radio jalur akses yang dinonaktifkan secara default.

Sebelum Anda mulai

Sebelum Anda menginstal perangkat nirkabel, pastikan Anda menggunakan komputer yang terhubung ke jaringan yang sama dengan perangkat nirkabel, dan dapatkan informasi berikut dari administrator jaringan Anda:

• Sebuah nama sistem untuk perangkat nirkabel

• The case-sensitive nirkabel service set identifier (SSID) untuk jaringan radio Anda

• Jika perangkat nirkabel tidak pada subnet yang sama dengan PC Anda, alamat default gateway dan subnet mask

• Sebuah Simple Network Management Protocol (SNMP) nama masyarakat dan atribut berkas SNMP (jika SNMP sedang digunakan)

Mengatur ulang Perangkat ke Default Settings

Jika Anda perlu untuk memulai selama proses setup awal, Anda dapat mengatur ulang jalur akses untuk settings.Resetting default pabrik ke Default Settings Menggunakan tombol MODE

Menyetel ulang ke Pengaturan Default Menggunakan GUI

Menyetel ulang ke Default Settings Menggunakan CLI

Perhatian Anda tidak harus menghapus sistem file sebelum ulang default atau reload software.

Jika Anda ingin me-reset jalur akses ke pengaturan default dan alamat IP statis, gunakan menulis menghapus atau menghapus / semua perintah nvram. Jika Anda ingin menghapus semuanya termasuk alamat IP statis, selain perintah di atas, gunakan menghapus dan menghapus booting statis-ipaddr perintah statis-ipmask.

Dari modus EXEC yang diistimewakan, Anda dapat mengatur ulang konfigurasi jalur akses / jembatan untuk pabrik nilai default menggunakan CLI dengan mengikuti langkah berikut:

Langkah 1 Masukkan menghapus nvram: untuk menghapus semua file NVRAM termasuk konfigurasi startup.

Catatan Perintah menghapus nvram tidak menghapus alamat IP statis.

Langkah 2 Ikuti langkah di bawah ini untuk menghapus alamat IP dan subnet mask statis. Jika tidak, lanjutkan ke langkah 3.

a. Masukkan menulis default-config.

Langkah 3 Masukkan Y ketika menampilkan pesan CLI berikut: Menghapus nvram filesystem akan menghapus semua file konfigurasi! Lanjutkan? [konfirmasi].

Langkah 4 Masukkan ulang ketika pesan CLI berikut menampilkan: Menghapus dari nvram: lengkap. Perintah ini reload sistem operasi.

Langkah 5 Masukkan Y ketika menampilkan pesan CLI berikut: Lanjutkan dengan isi ulang? [konfirmasi].

Perhatian Jangan mengganggu proses boot untuk menghindari kerusakan file konfigurasi. Tunggu sampai akses point / bridge Install Modus LED mulai berkedip hijau sebelum melanjutkan dengan perubahan konfigurasi CLI. Anda juga dapat melihat pesan CLI berikut ketika proses load telah selesai: Jalur protokol pada Interface Dot11Radio0, mengubah negara untuk up.

Langkah 6 Setelah akses reboot point / bridge, Anda dapat mengkonfigurasi ulang jalur akses dengan menggunakan antarmuka Web browser jika Anda sebelumnya diberi alamat IP statis, atau CLI jika Anda tidak.

Jalur akses dikonfigurasi dengan nilai-nilai standar pabrik termasuk alamat IP (diatur untuk menerima alamat IP menggunakan DHCP). Untuk mendapatkan alamat IP baru titik akses / jembatan, Anda dapat menggunakan menunjukkan antarmuka bvi1 perintah CLI.

1300 jalur akses seri / jembatan mengasumsikan peran jaringan radio dari titik akses root. Untuk mengkonfigurasi sebagai jembatan, Anda harus secara manual menempatkannya di install mode untuk menyelaraskan antena dan membangun link. Untuk membuat link, Anda harus memiliki dua akses point / jembatan dikonfigurasi dalam instalasi modus. Dalam menginstal modus, satu titik akses / jembatan harus dikonfigurasi sebagai jembatan akar dan lainnya jembatan non-root. Untuk memudahkan konfigurasi, pilihan otomatis tersedia ketika akses point / bridge dalam instalasi modus. Setelah link nirkabel dibuat dan antena jembatan sejajar, Anda mengambil kedua jalur akses / jembatan dari menginstal modus dan menempatkannya pada LAN Anda sebagai root dan non-root jembatan.

Catatan "Mengatur ulang perangkat ke Default Settings" sectionIf xon kontrol aliran / XOFF tidak bekerja, tidak menggunakan kontrol aliran.

Langkah 7 Setelah terhubung, tekan enter atau ketik en untuk mengakses command prompt. Menekan enter akan membawa Anda ke mode pengguna exec. memasuki en meminta Anda untuk password, kemudian membawa Anda ke mode diistimewakan. Password default adalah Cisco dan bersifat case-sensitive.

Catatan Jika kontrol aliran xon / XOFF tidak bekerja, tidak menggunakan kontrol aliran.

Langkah 8 Setelah terhubung, tekan enter atau ketik en untuk mengakses command prompt. Menekan enter akan membawa Anda ke mode pengguna exec. Memasuki en meminta Anda untuk password, kemudian membawa Anda ke mode diistimewakan. Password default adalah Cisco dan bersifat case-sensitive.

Catatan Jika terjadi perubahan konfigurasi selesai, Anda harus menghapus kabel serial dari titik akses.

Menghubungkan ke 1300 Series Access Point / Bridge Lokal

Jika Anda perlu mengkonfigurasi akses point / bridge lokal (tanpa menghubungkan jalur akses / jembatan untuk kabel LAN), Anda dapat menghubungkan PC ke port Ethernet pada injektor listrik panjang mencapai menggunakan kabel Ethernet Kategori 5. Anda dapat menggunakan koneksi lokal ke port Ethernet daya injektor ini sebanyak yang Anda akan menggunakan koneksi port serial.

Catatan Anda tidak perlu kabel crossover khusus untuk menghubungkan PC Anda dengan kekuatan injector; Anda dapat menggunakan kabel straight-through atau kabel crossover.

Ikuti langkah-langkah untuk menghubungkan ke jembatan lokal:

Langkah 1 Pastikan bahwa PC Anda berniat untuk menggunakan dikonfigurasi untuk mendapatkan alamat IP secara otomatis, atau manual menetapkan alamat IP dalam subnet yang sama dengan alamat IP titik akses / jembatan. Misalnya, jika Anda ditugaskan jalur akses / jembatan alamat IP dari 10.0.0.1, menetapkan PC alamat IP dari 10.0.0.20.

Langkah 2 Dengan kabel listrik terputus dari listrik injektor, menghubungkan PC Anda ke injektor listrik menggunakan kabel Ethernet Kategori 5. Anda dapat menggunakan kabel crossover atau kabel straight-through.

Catatan Komunikasi terjadi antara injector daya dan akses point / bridge menggunakan Port Ethernet 0 Jangan mencoba untuk mengubah salah satu Ethernet Port 0 pengaturan.

Langkah 3 Hubungkan daya injektor ke jalur akses / jembatan menggunakan kabel coaxial ganda.

Langkah 4 Hubungkan kabel daya listrik injektor dan power up akses point / bridge.

Langkah 5 Ikuti langkah-langkah di bagian "Menetapkan Pengaturan Dasar" bagian. Jika Anda membuat kesalahan dan harus memulai dari awal, ikuti langkah-langkah dalam "Mengatur ulang perangkat ke Default Settings" prosedur.

Langkah 6 Setelah mengkonfigurasi jalur akses / jembatan, lepaskan kabel Ethernet dari PC Anda dan menghubungkan daya injektor ke LAN Anda kabel.

Catatan Ketika Anda menghubungkan PC Anda ke access point / bridge atau menyambung kembali PC Anda ke LAN kabel, Anda mungkin perlu untuk melepaskan dan memperbaharui alamat IP pada PC. Pada kebanyakan PC, Anda dapat melakukan pembebasan dan memperbaharui dengan me-reboot PC Anda atau dengan memasukkan ipconfig / release dan ipconfig / renew perintah dalam jendela command prompt. Konsultasikan petunjuk pengoperasian PC Anda untuk rincian petunjuk.

Standar Radio Pengaturan

Dimulai dengan Cisco IOS Rilis 12.3 (8) JA, radio access point dinonaktifkan dan tidak ada default SSID diberikan. Hal ini dilakukan untuk mencegah pengguna yang tidak sah untuk mengakses jaringan nirkabel pelanggan melalui jalur akses yang memiliki SSID default dan tidak ada pengaturan keamanan. Anda harus membuat SSID sebelum Anda dapat mengaktifkan antarmuka radio access point.

Lihat Bab 6 "Konfigurasi Radio Settings" untuk informasi tambahan.

Menetapkan Pengaturan Dasar

Setelah Anda menentukan atau menetapkan alamat IP perangkat nirkabel, Anda dapat browse ke perangkat nirkabel halaman Pengaturan Express dan melakukan konfigurasi awal:

Langkah 1 Buka browser internet Anda. Perangkat antarmuka web browser nirkabel kompatibel dengan Microsoft Internet Explorer versi 6.0, dan dengan Netscape versi 7.0.

Langkah 2 Masukkan alamat IP perangkat nirkabel di baris alamat peramban dan tekan Enter. Password screen Masukkan Jaringan muncul.

Langkah 3 Tekan Tab untuk memotong bidang Username dan maju ke Password.

Langkah 4 Masukkan password case-sensitive Cisco dan tekan Enter. Halaman Anda mungkin berbeda tergantung pada model jalur akses yang Anda gunakan. Express Setup muncul. Gambar 4-1 dan Gambar 4-2 menunjukkan halaman Pengaturan Express untuk 1100 jalur akses seri. Halaman Anda mungkin berbeda tergantung pada model jalur akses yang Anda gunakan.

Gambar 4-1 Inn Page Setup untuk 1100 Series Access Point

Gambar 4-2 Inn Page Setup untuk 1130, 1200, dan 1240 Series Access Point

Catatan Gambar 4-2 menunjukkan halaman Pengaturan Express untuk sebuah 1130 jalur akses seri. Seri 1200 adalah serupa, tetapi tidak mendukung universal peran jembatan workgroup.

Gambar 4-3 Inn Page Setup untuk 1250 Series Access Point

Gambar 4-4 Inn Page Setup untuk 1300 Series Access Point / Bridge

Langkah 5 Masukkan pengaturan konfigurasi yang diperoleh dari administrator sistem Anda. Pengaturan dikonfigurasi meliputi:

•

-Repeater-Sebuah perangkat non-root; menerima asosiasi dari klien dan jembatan lalu lintas nirkabel dari klien untuk membasmi jalur akses yang terhubung ke LAN nirkabel. Pengaturan ini dapat diterapkan untuk setiap titik akses.

-root Bridge-Menetapkan link dengan jembatan non-root. Dalam mode ini, perangkat ini juga menerima asosiasi dari klien. Pengaturan ini hanya tersedia untuk 1200 dan 1240 jalur akses seri.

-Non-Root Bridge-Dalam mode ini, perangkat membuat link dengan jembatan akar. Pengaturan ini hanya tersedia untuk 1200 dan 1240 jalur akses seri.

Install Modus-Places 1300 jalur akses seri / jembatan dalam mode instalasi otomatis sehingga Anda dapat menyelaraskan dan menyesuaikan link jembatan untuk efisiensi optimal.

-Workgroup Bridge-Emulates Cisco Aironet 350 Series Workgroup Bridge. Dalam modus jembatan Workgroup, fungsi jalur akses sebagai perangkat klien yang berasosiasi dengan jalur akses Cisco Aironet atau jembatan. Sebuah jembatan wokgroup dapat memiliki maksimal 254 klien, menganggap bahwa tidak ada klien nirkabel lain yang terkait dengan jembatan akar atau jalur akses. Pengaturan ini tersedia untuk 1100, 1200, dan 1300 titik akses series.

-Universal Workgroup Bridge-Mengkonfigurasi jalur akses sebagai jembatan workgroup mampu bergaul dengan jalur akses non-Cisco. Pengaturan ini tersedia pada 1130, dan 1240 titik akses seri dan 1300 seri akses point / jembatan.

-Client MAC: -The alamat Ethernet MAC dari klien yang terhubung ke jembatan workgroup universal.

-Scanner-Fungsi sebagai perangkat monitoring jaringan. Dalam modus Scanner, jalur akses tidak menerima asosiasi dari klien. Hal ini terus menerus scan dan laporan lalu lintas nirkabel mendeteksi dari perangkat nirkabel lain di LAN nirkabel. Semua jalur akses dapat dikonfigurasi sebagai scanner.

• Optimalisasi Jaringan Radio untuk-Gunakan pengaturan ini untuk memilih pengaturan yang telah dikonfigurasikan untuk radio perangkat nirkabel atau pengaturan disesuaikan untuk radio perangkat nirkabel.

-Throughput-Memaksimalkan volume data yang ditangani oleh perangkat nirkabel, tapi mungkin mengurangi jangkauan.

-Range-Memaksimalkan berbagai perangkat nirkabel tetapi mungkin mengurangi throughput.

-Default-Mengatur nilai default untuk jalur akses.

-Custom-Perangkat nirkabel menggunakan pengaturan yang Anda masukkan di Jaringan Interfaces. Mengklik Kustom membawa Anda ke Interfaces Jaringan:

Halaman Pengaturan Radio-802.11b.

Halaman Pengaturan Radio-802.11b.

Halaman Pengaturan Radio-802.11n (1250).

Halaman Pengaturan Radio-802.11n (1250)

• Aironet Ekstensi-Aktifkan pengaturan ini jika ada perangkat Cisco hanya pada LAN nirkabel Anda.

Langkah 6 Klik Apply untuk menyimpan pengaturan Anda.

Langkah 7 Klik Network Interfaces untuk browse ke halaman Ringkasan Network Interfaces.

Langkah 8 Klik antarmuka radio untuk browse ke Network Interfaces: Halaman Status Radio.

Langkah 9 Klik tab Settings untuk browse ke halaman Pengaturan untuk antarmuka radio.

Langkah 10 Klik Aktifkan untuk mengaktifkan radio.

Langkah 11 Klik Terapkan.

Perangkat nirkabel Anda sekarang berjalan tapi mungkin membutuhkan mengkonfigurasi tambahan untuk memenuhi persyaratan jaringan operasional dan keamanan Anda. Konsultasikan bab dalam buku petunjuk ini untuk informasi yang Anda butuhkan untuk menyelesaikan konfigurasi.

Pengaturan default pada Express Page Setup

Tabel 4-1 berisi daftar pengaturan default untuk pengaturan di halaman Pengaturan Express.

Tabel 4-1 Pengaturan Default di Express Page Setup

pengaturan

standar

Host Name

ap

Optimalkan Radio Jaringan

Throughput

Ekstensi Aironet

aktifkan

Konfigurasi Pengaturan Keamanan Dasar

Setelah Anda menetapkan pengaturan dasar untuk perangkat nirkabel, Anda harus mengkonfigurasi pengaturan keamanan untuk mencegah akses tidak sah ke jaringan Anda. Karena merupakan perangkat radio, perangkat nirkabel dapat berkomunikasi melampaui batas-batas fisik tempat kerja Anda.

Sama seperti Anda menggunakan halaman Pengaturan Express untuk menetapkan pengaturan dasar, Anda dapat menggunakan halaman Suites Keamanan untuk membuat SSID yang unik dan menetapkan salah satu dari empat jenis keamanan kepada mereka. Gambar 4-5 menunjukkan halaman Suites Security khas.

Halaman Gambar 4-5 Inn Keamanan

Halaman Inn Keamanan membantu Anda mengkonfigurasi pengaturan keamanan dasar. Anda dapat menggunakan antarmuka web browser halaman Security utama untuk mengkonfigurasi pengaturan keamanan yang lebih maju.

Memahami Pengaturan Inn Keamanan

SSID yang Anda buat muncul dalam tabel SSID di bagian bawah halaman. Anda dapat membuat hingga 16 SSID pada perangkat nirkabel. Pada perangkat nirkabel dual-radio, SSID yang Anda buat diaktifkan pada kedua interface radio.

Catatan Cisco IOS Rilis 12.4 (10b) JA dan 12,3 (8) JEC, tidak ada SSID default. Anda harus mengkonfigurasi SSID sebelum perangkat klien dapat mengaitkan ke jalur akses.

SSID dapat terdiri dari hingga 32 alfanumerik, case-sensitive, karakter.

Karakter pertama tidak dapat berisi karakter berikut:

• Tanda seru (!)

• Pound tanda (#)

• Titik koma (;)

Karakter berikut tidak valid dan tidak dapat digunakan dalam SSID:

• Ditambah tanda (+)

• braket kanan (])

• slash depan (/)

• tanda kutip (")

• Tab

• ruang Trailing

menggunakan VLAN

Jika Anda menggunakan VLAN pada LAN nirkabel Anda dan menetapkan SSID ke VLAN, Anda dapat membuat beberapa SSIDs menggunakan pengaturan keamanan empat di halaman Suites Security. Namun, jika Anda tidak menggunakan VLAN pada LAN nirkabel Anda, opsi keamanan yang dapat Anda tetapkan untuk SSID terbatas karena pada halaman pengaturan enkripsi Inn Keamanan dan jenis otentikasi terkait. Tanpa VLAN, pengaturan enkripsi (WEP dan cipher) berlaku untuk sebuah antarmuka, seperti radio 2,4 GHz, dan Anda tidak dapat menggunakan pengaturan lebih dari satu enkripsi pada sebuah antarmuka. Sebagai contoh, ketika Anda membuat SSID dengan WEP statis dengan VLAN dinonaktifkan, Anda tidak dapat membuat SSID tambahan otentikasi WPA karena mereka menggunakan pengaturan enkripsi yang berbeda. Jika Anda menemukan bahwa pengaturan keamanan untuk konflik SSID dengan SSID lain, Anda dapat menghapus satu atau lebih SSID untuk menghilangkan konflik.

Ekspresikan Jenis Keamanan

Tabel 4-2 menggambarkan empat jenis keamanan yang dapat Anda tetapkan untuk SSID.

Jenis Tabel 4-2 Keamanan tentang Express Security Page Setup

Jenis Keamanan

Deskripsi

Fitur Keamanan Diaktifkan

Tidak ada Keamanan

Ini adalah pilihan yang aman setidaknya. Anda harus menggunakan opsi ini hanya untuk SSID yang digunakan dalam ruang publik dan menetapkan ke VLAN yang membatasi akses ke jaringan Anda.

Tidak ada.

Static WEP Key

Pilihan ini lebih aman daripada tidak ada keamanan. Namun, kunci WEP statis rentan terhadap serangan. Jika Anda mengkonfigurasi pengaturan ini, Anda harus mempertimbangkan membatasi asosiasi untuk perangkat nirkabel berdasarkan alamat MAC.

WEP Wajib. Perangkat klien tidak dapat mengaitkan menggunakan SSID ini tanpa kunci WEP yang sesuai dengan kunci perangkat nirkabel.

EAP Otentikasi

Opsi ini memungkinkan otentikasi 802.1X (seperti LEAP, PEAP, EAP-TLS, EAP-FAST, EAP-TTLS, EAP-GTC, EAP-SIM, dan produk berbasis 802.1X / EAP lainnya)

Pengaturan ini menggunakan enkripsi wajib, WEP, otentikasi terbuka + EAP, otentikasi EAP jaringan, tidak ada manajemen kunci, server RADIUS pelabuhan otentikasi 1645.

Anda diminta untuk memasukkan alamat IP dan rahasia bersama untuk server otentikasi pada jaringan Anda (port server otentikasi 1645). Karena otentikasi 802.1X menyediakan kunci enkripsi dinamis, Anda tidak perlu memasukkan kunci WEP.

Otentikasi 802.1X Wajib. Perangkat klien yang mengasosiasikan menggunakan SSID ini harus melakukan otentikasi 802.1X.

Jika klien radio dikonfigurasi untuk otentikasi menggunakan EAP-FAST, otentikasi terbuka dengan EAP juga harus dikonfigurasi. Jika Anda tidak mengkonfigurasi otentikasi terbuka dengan EAP, menyusul pesan peringatan GUI muncul:

PERINGATAN:

Jaringan EAP digunakan untuk otentikasi LEAP saja. Jika klien radio dikonfigurasi untuk otentikasi menggunakan EAP-FAST, Open Authentication dengan EAP juga harus dikonfigurasi.

Jika Anda menggunakan CLI, pesan peringatan ini muncul:

SSID CONFIG PERINGATAN: [SSID]: Jika klien radio menggunakan EAP-FAST, AUTH OPEN dengan EAP juga harus dikonfigurasi.

WPA

Wi-Fi Protected Access (WPA) memungkinkan akses nirkabel ke pengguna otentik terhadap database melalui jasa server otentikasi, kemudian mengenkripsi lalu lintas IP dengan algoritma yang lebih kuat daripada yang digunakan dalam WEP.

Pengaturan ini menggunakan cipher enkripsi, TKIP, otentikasi terbuka + EAP, otentikasi EAP jaringan, manajemen kunci WPA wajib, dan port server otentikasi RADIUS 1645.

Seperti otentikasi EAP, Anda harus memasukkan alamat IP dan rahasia bersama untuk server otentikasi pada jaringan Anda (port server otentikasi 1645).

Wajib otentikasi WPA. Perangkat klien yang mengasosiasikan menggunakan SSID ini harus WPA-mampu.

Jika klien radio dikonfigurasi untuk otentikasi menggunakan EAP-FAST, otentikasi terbuka dengan EAP juga harus dikonfigurasi. Jika Anda tidak mengkonfigurasi otentikasi terbuka dengan EAP, menyusul pesan peringatan GUI muncul:

PERINGATAN:

Jaringan EAP digunakan untuk otentikasi LEAP saja. Jika klien radio dikonfigurasi untuk otentikasi menggunakan EAP-FAST, Open Authentication dengan EAP juga harus dikonfigurasi.

Jika Anda menggunakan CLI, pesan peringatan ini muncul:

SSID CONFIG PERINGATAN: [SSID]: Jika klien radio menggunakan EAP-FAST, AUTH OPEN dengan EAP juga harus dikonfigurasi.

Inn Keamanan Keterbatasan

Karena halaman Suites Security dirancang untuk konfigurasi sederhana dari keamanan dasar, pilihan yang tersedia adalah subset dari kemampuan keamanan perangkat nirkabel. Jauhkan keterbatasan ini dalam pikiran ketika menggunakan halaman Suites Security:

• Jika opsi No VLAN yang dipilih, kunci WEP statis dapat dikonfigurasi sekali. Jika Anda pilih Enable VLAN, kunci WEP statis harus dinonaktifkan.

• Anda tidak dapat mengedit SSID. Namun, Anda dapat menghapus SSID dan menciptakan kembali mereka.

• Anda tidak dapat menetapkan SSID untuk antarmuka radio tertentu. SSID yang Anda buat diaktifkan pada semua interface radio. Untuk menetapkan SSID interface radio tertentu, menggunakan halaman Manajer Keamanan SSID.

• Anda tidak dapat mengkonfigurasi beberapa server otentikasi. Untuk mengkonfigurasi beberapa server otentikasi, menggunakan halaman Manajer Keamanan Server.

• Anda tidak dapat mengkonfigurasi beberapa kunci WEP. Untuk mengkonfigurasi beberapa kunci WEP, menggunakan halaman Manajer Keamanan Enkripsi.

• Anda tidak dapat menetapkan SSID ke VLAN yang sudah dikonfigurasi pada perangkat nirkabel. Untuk menetapkan SSID ke VLAN yang ada, menggunakan halaman Manajer Keamanan SSID.

• Anda tidak dapat mengkonfigurasi kombinasi jenis otentikasi pada SSID yang sama (misalnya, alamat MAC otentikasi dan otentikasi EAP). Untuk mengkonfigurasi kombinasi jenis otentikasi, menggunakan halaman Manajer Keamanan SSID.

Menggunakan Halaman Inn Keamanan

Ikuti langkah-langkah untuk membuat SSID menggunakan halaman Suites Security:

Langkah 1 Ketik SSID di bidang entri SSID. SSID dapat berisi hingga 32 karakter alfanumerik.

Langkah 2 Untuk menyiarkan SSID dalam sinyal perangkat nirkabel, periksa Broadcast SSID dalam kotak centang Beacon. Bila Anda menyiarkan SSID, perangkat yang tidak menentukan SSID dapat mengaitkan ke perangkat nirkabel. Ini adalah pilihan yang berguna untuk SSID digunakan oleh tamu atau perangkat klien di ruang publik. Jika Anda tidak menyiarkan SSID, perangkat klien tidak dapat mengaitkan ke perangkat nirkabel kecuali SSID mereka cocok SSID ini. Hanya satu SSID dapat dimasukkan dalam beacon perangkat nirkabel.

Langkah 3 (pilihan) Periksa Aktifkan ID VLAN kotak centang dan masukkan nomor VLAN (1 sampai 4095) untuk menetapkan SSID untuk VLAN. Anda tidak dapat menetapkan SSID ke VLAN yang ada.

Langkah 4 (pilihan) Centang kotak centang VLAN asli untuk menandai VLAN sebagai VLAN asli.

Langkah 5 Pilih pengaturan keamanan untuk SSID. Pengaturan yang tercantum dalam urutan ketahanan, dari No Security ke WPA, yang merupakan pengaturan yang paling aman. Jika Anda memilih EAP Otentikasi atau WPA, masukkan alamat IP dan rahasia bersama untuk server otentikasi pada jaringan Anda.

Catatan Jika Anda tidak menggunakan VLAN pada LAN nirkabel Anda, opsi keamanan yang dapat Anda tetapkan untuk beberapa SSID terbatas. Lihat "Menggunakan VLAN" untuk rincian.

Langkah 6 Klik Apply. SSID muncul pada tabel SSID di bagian bawah halaman.

Contoh CLI Konfigurasi

Contoh dalam bagian ini menunjukkan perintah CLI yang setara dengan menciptakan SSID menggunakan masing-masing jenis keamanan pada halaman Suites Security. Bagian ini berisi contoh konfigurasi ini:

• Contoh: No Security

• Contoh: WEP statis

Contoh: Tidak Keamanan

Contoh ini menunjukkan bagian dari konfigurasi yang dihasilkan dari menggunakan halaman Suites Keamanan untuk membuat SSID yang disebut no_security_ssid, termasuk SSID di beacon, menugaskan ke VLAN 10, dan memilih VLAN 10 sebagai VLAN asli:

!

Dot11 ssid no_security_ssid

otentikasi terbuka

vlan 10

!

antarmuka Dot11Radio0.10

enkapsulasi dot1q 10 asli

ada ip route-cache yang

jembatan-kelompok 1

jembatan-kelompok 1 pelanggan loop-control

jembatan-kelompok 1 blok-unknown-sumber

ada jembatan-kelompok 1 sumber-learning

ada jembatan-kelompok 1 unicast-banjir

jembatan-kelompok 1 spanning-orang cacat

!

antarmuka Dot11Radio1

ada alamat ip

ada ip route-cache yang

!

ssid no_security_ssid

!

kecepatan dasar-dasar 6.0 9.0-12.0 18.0 dasar-24.0 36.0 48.0 54.0

rts ambang 2312

Stasiun-peran akar

!

antarmuka Dot11Radio1.10

enkapsulasi dot1q 10 asli

ada ip route-cache yang

jembatan-kelompok 1

jembatan-kelompok 1 pelanggan loop-control

jembatan-kelompok 1 blok-unknown-sumber

ada jembatan-kelompok 1 sumber-learning

ada jembatan-kelompok 1 unicast-banjir

jembatan-kelompok 1 spanning-orang cacat

Contoh: WEP statis

Contoh ini menunjukkan bagian dari konfigurasi yang dihasilkan dari menggunakan halaman Suites Keamanan untuk membuat SSID yang disebut static_wep_ssid, tidak termasuk SSID dari beacon, menempatkan SSID untuk VLAN 20, memilih 3 sebagai slot kunci, dan memasukkan kunci 128-bit :

ssid static_wep_ssid

vlan 20

otentikasi terbuka

!

antarmuka Dot11Radio0

ada alamat ip

ada ip route-cache yang

!

enkripsi vlan 20 tombol 3 ukuran 128bit 7 FFD518A21653687A4251AEE1230C mengirimkan kunci

enkripsi vlan 20 modus WEP wajib

!

kecepatan dasar-dasar 1.0-2.0-5.5 dasar dasar-11.0

rts ambang 2312

Stasiun-peran akar

jembatan-kelompok 1

jembatan-kelompok 1 pelanggan loop-control

jembatan-kelompok 1 blok-unknown-sumber

ada jembatan-kelompok 1 sumber-learning

ada jembatan-kelompok 1 unicast-banjir

jembatan-kelompok 1 spanning-orang cacat

ssid statuc_wep_ssid

!

antarmuka Dot11Radio0.20

enkapsulasi dot1q 20

ada ip route-cache yang

jembatan-kelompok 20

jembatan-kelompok 20 pelanggan loop-control

jembatan-kelompok 20 blok-unknown-sumber

ada jembatan-kelompok 20 sumber-learning

ada jembatan-kelompok 20 unicast-banjir

jembatan-kelompok 20 spanning-orang cacat

!

antarmuka Dot11Radio1

ada alamat ip

ada ip route-cache yang

!

enkripsi vlan 20 tombol 3 ukuran 128bit 7 741F07447BA1D4382450CB68F37A mengirimkan kunci

enkripsi vlan 20 modus WEP wajib

!

ssid static_wep_ssid

!

kecepatan dasar-dasar 6.0 9.0-12.0 18.0 dasar-24.0 36.0 48.0 54.0

rts ambang 2312

Stasiun-peran akar

jembatan-kelompok 1

jembatan-kelompok 1 pelanggan loop-control

jembatan-kelompok 1 blok-unknown-sumber

ada jembatan-kelompok 1 sumber-learning

ada jembatan-kelompok 1 unicast-banjir

jembatan-kelompok 1 spanning-orang cacat

!

antarmuka Dot11Radio1.20

enkapsulasi dot1q 20

ada ip route-cache yang

jembatan-kelompok 20

jembatan-kelompok 20 pelanggan loop-control

jembatan-kelompok 20 blok-unknown-sumber

ada jembatan-kelompok 20 sumber-learning

ada jembatan-kelompok 20 unicast-banjir

jembatan-kelompok 20 spanning-orang cacat

Catatan berikut pesan peringatan akan muncul jika klien radio Anda menggunakan EAP-FAST dan Anda tidak menyertakan otentikasi terbuka dengan EAP sebagai bagian dari konfigurasi:

SSID CONFIG PERINGATAN: [SSID]: Jika klien radio menggunakan EAP-FAST, AUTH OPEN dengan EAP juga harus dikonfigurasi.

vlan 30

otentikasi eap_methods eap terbuka

otentikasi eap_methods jaringan-eap

!

!

!

Gambar 4-6 Power Options pada Sistem Perangkat Lunak: Konfigurasi Sistem Halaman

daya ekstensi Dot11 Command asli

Bila diaktifkan, Dot11 daya ekstensi asli menggeser tabel daya radio menggunakan dari IEEE 802.11 tabel ke tabel daya asli. Radio berasal nilai untuk tabel ini dari NativePowerTable dan NativePowerSupportedTable dari CISCO-DOT11-1F-MIB. The Native tabel daya yang dirancang khusus untuk mengkonfigurasi kekuatan serendah -1dBm untuk radio Cisco Aironet yang mendukung tingkat ini.

Konfigurasi 802.1X Supplicant

Secara tradisional, hubungan authenticator / klien dot1x selalu menjadi perangkat jaringan dan klien PC masing-masing, seperti itu pengguna PC yang harus mengotentikasi untuk mendapatkan akses ke jaringan. Namun, jaringan nirkabel memperkenalkan tantangan unik untuk hubungan authenticator / klien tradisional. Pertama, jalur akses dapat ditempatkan di tempat-tempat umum, mengundang kemungkinan bahwa mereka bisa dicabut dan koneksi jaringan mereka digunakan oleh orang luar. Kedua, ketika jalur akses repeater dimasukkan ke jaringan nirkabel, jalur akses repeater harus mengotentikasi ke titik akses root dengan cara yang sama sebagai klien tidak.

Catatan 802.1X pemohon tersedia pada 1130AG, 1240AG, 1250, dan 1300 titik akses series. Hal ini tidak tersedia pada 1100 dan 1200 jalur akses seri.

Pemohon dikonfigurasi dalam dua tahap:

• Membuat dan mengkonfigurasi kredensial profil

• Terapkan mandat untuk sebuah antarmuka atau SSID

Anda dapat menyelesaikan tahapan dalam urutan apapun, tetapi mereka harus diselesaikan sebelum pemohon menjadi operasional.

Membuat Kredensial Profil

Mulai dalam mode EXEC yang diistimewakan, ikuti langkah berikut untuk membuat kredensial profil 802.1X:

command

tujuan

Langkah 1

mengkonfigurasi terminal

Masukkan modus konfigurasi global.

Langkah 2

dot1x kredensial profil

Menciptakan kepercayaan dot1x profil dan memasuki dot1x submode konfigurasi kredensial.

Langkah 3

anonymous-id deskripsi

(Pilihan) -Masukkan identitas anonim yang akan digunakan.

Langkah 4

deskripsi deskripsi

(Pilihan) -Masukkan keterangan untuk profil kredensial

Langkah 5

nama nama pengguna

Masukkan user id otentikasi.

Langkah 6

Sandi {0 | 7 | GARIS}

Masukkan password terenkripsi untuk kredensial.

0-Sandi terenkripsi akan mengikuti.

7-A password yang tersembunyi akan mengikuti. Password tersembunyi digunakan ketika menerapkan konfigurasi disimpan sebelumnya.

LINE-An tidak terenkripsi (teks yang jelas) password.

Catatan terenkripsi dan teks yang jelas adalah sama. Anda dapat memasukkan 0 diikuti dengan password teks yang jelas, atau menghilangkan 0 dan masukkan password teks yang jelas.

Langkah 7

pki-trustpoint pki-trustpoint

(Pilihan dan hanya digunakan untuk EAP-TLS) -Masukkan default pki-trustpoint.

Langkah 8

end

Kembali ke privileged EXEC mode.

Langkah 9

copy menjalankan config startup-config

(Pilihan) Simpan entri dalam file konfigurasi.

Gunakan tidak ada bentuk mandat dot1x perintah untuk meniadakan parameter.

Contoh berikut membuat kredensial profil tes bernama dengan nama Cisco dan yang tidak terenkripsi sandi Cisco:

ap1240AG> aktifkan

Password: xxxxxxx

ap1240AG terminal # config

Masukkan perintah konfigurasi, satu per baris. Diakhiri dengan CTRL-Z.

ap1240AG (config) # kredensial dot1x uji

ap1240AG (config-dot1x-creden) #username Cisco

ap1240AG (config-dot1x-creden) # password Cisco

ap1240AG (config-dot1x-creden) #exit

ap1240AG (config) #

Menerapkan Kredensial ke Interface atau SSID

Profil Bukti diterapkan untuk sebuah antarmuka atau SSID dengan cara yang sama.

Menerapkan Kredensial Profil ke Wired Pelabuhan

Dimulai pada privileged EXEC mode, ikuti langkah-langkah untuk menerapkan mandat ke port kabel jalur akses ini:

command

tujuan

Langkah 1

mengkonfigurasi terminal

Masukkan modus konfigurasi global.

Langkah 2

antarmuka FastEthernet 0

Masukkan modus konfigurasi antarmuka untuk port Fast Ethernet jalur akses ini.

Catatan Anda juga dapat menggunakan antarmuka fa0 untuk masuk ke mode konfigurasi Ethernet cepat.

Langkah 3

dot1x kredensial nama profil]

Masukkan nama profil kredensial dibuat sebelumnya.

Langkah 4

end

Kembali ke modus privileged EXEC

Langkah 5

copy menjalankan config startup-config

(Pilihan) Simpan entri dalam file konfigurasi.

Contoh berikut ini berlaku mandat tes profil ke port jalur akses Fast Ethernet:

ap1240AG> aktifkan

Password: xxxxxxx

ap1240AG terminal # config

Masukkan perintah konfigurasi, satu per baris. Diakhiri dengan CTRL-Z.

ap1240AG (config) # interface fa0

ap1240AG (config-if) # kredensial dot1x uji

ap1240AG (config-if) # end

ap1240AG #

Menerapkan Kredensial Profil ke SSID Digunakan Untuk Uplink yang

Jika Anda memiliki titik akses repeater dalam jaringan nirkabel Anda dan menggunakan pemohon 802.1X pada titik akses root, Anda harus menerapkan mandat pemohon 802.1X dengan SSID repeater menggunakan kaitkan dengan dan otentikasi ke jalur akses root.

Dimulai pada privileged EXEC mode, ikuti langkah-langkah untuk menerapkan mandat untuk SSID digunakan untuk uplink:

command

tujuan

Langkah 1

mengkonfigurasi terminal

Masukkan modus konfigurasi global.

Langkah 2

Dot11 ssid ssid

Masukkan 802.11 SSID. SSID dapat terdiri dari hingga 32 karakter alfanumerik. SSID bersifat case sensitif.

Catatan Karakter pertama tidak bisa mengandung, #, atau!; karakter.

+,], /, ", Ruang TAB, dan trailing adalah karakter yang tidak valid untuk SSID.

Langkah 3

dot1x kredensial profil

Masukkan nama profil kredensial yang telah dikonfigurasikan.

Langkah 4

end

Keluar mandat dot1x konfigurasi submode

Langkah 5

copy menjalankan config startup-config

(Pilihan) Simpan entri dalam file konfigurasi.

Contoh berikut applys mandat tes profil untuk testap1 ssid pada jalur akses repeater.

repeater-ap> aktifkan

Password: xxxxxxx

repeater-ap terminal # config

Masukkan perintah konfigurasi, satu per baris. Diakhiri dengan CTRL-Z.

repeater-ap (config-if) # Dot11 ssid testap1

repeater-ap (config-ssid) kredensial # dot1x uji

repeater-ap (config-ssid) # end

repeater-ap (config)

0 komentar:

Posting Komentar